Netzwerkintegration & VPN mit FortiGate

Einleitung: Netzwerke sicher verbinden

In der heutigen vernetzten Geschäftswelt ist die sichere Verbindung verschiedener Standorte und Remote-Mitarbeiter zu einer grundlegenden Anforderung geworden. Unternehmen müssen ihre Niederlassungen, Rechenzentren, Cloud-Ressourcen und Heimarbeitende in einer sicheren, zuverlässigen und leistungsfähigen Infrastruktur zusammenbringen.

FortiGate-Firewalls bieten umfassende Funktionen für die Netzwerkintegration und sichere VPN-Verbindungen, die weit über die Möglichkeiten traditioneller Firewalls hinausgehen. Sie fungieren als zentrale Komponente für die sichere Vernetzung verteilter Unternehmensstrukturen und unterstützen dabei moderne Anforderungen an Flexibilität und Skalierbarkeit.

In diesem Artikel erfahren Sie, wie Sie FortiGate-Firewalls effektiv für die Netzwerkintegration einsetzen können, welche VPN-Technologien zur Verfügung stehen und wie Sie typische Herausforderungen bei der Implementierung meistern. Wir decken sowohl Site-to-Site-Verbindungen zwischen Unternehmensstandorten als auch Remote-Access-VPN-Lösungen für Mitarbeitende ab.

1. Grundlagen der Netzwerkintegration mit FortiGate

Bevor wir in die spezifischen VPN-Implementierungen eintauchen, betrachten wir die Grundlagen der Netzwerkintegration mit FortiGate-Firewalls.

FortiGate als zentrales Netzwerkelement

FortiGate-Firewalls können verschiedene Netzwerkfunktionen übernehmen:

- Sicherheits-Gateway: Sicherung der Übergänge zwischen verschiedenen Netzwerksegmenten

- Router: Verbindung und Steuerung des Verkehrs zwischen unterschiedlichen Netzwerken

- VPN-Konzentrator: Zentraler Knotenpunkt für verschlüsselte Verbindungen

- SD-WAN Controller: Intelligentes Management mehrerer WAN-Verbindungen

Ein verbreiteter Pain Point bei der Netzwerkintegration ist die Komplexität durch den Einsatz verschiedener Geräte und Technologien von unterschiedlichen Herstellern. FortiGate bietet hier den Vorteil einer einheitlichen Plattform mit konsistenter Verwaltung.

Routing-Funktionen der FortiGate

FortiGate unterstützt umfangreiche Routing-Protokolle:

- Statisches Routing: Manuell konfigurierte Routen

- Dynamische Routing-Protokolle: RIP, OSPF, BGP, IS-IS

- Policy-basiertes Routing: Verkehrssteuerung basierend auf Kriterien jenseits der Zieladresse

- Multicast-Routing: Für Anwendungen wie Video-Streaming oder IPTV

Diese Routing-Funktionen bilden die Grundlage für eine erfolgreiche Netzwerkintegration, insbesondere in komplexen Umgebungen mit mehreren Standorten.

Netzwerkdesign-Prinzipien mit FortiGate

Für eine erfolgreiche Netzwerkintegration sollten folgende Designprinzipien beachtet werden:

- Klare Segmentierung: Trennung verschiedener Netzwerkbereiche nach Funktion oder Sicherheitsanforderungen

- Zone-Based Approach: Schnittstellen mit ähnlichen Sicherheitsanforderungen in Zonen zusammenfassen

- Defense in Depth: Mehrschichtige Sicherheitskontrollen für kritische Assets

- Redundanz und Hochverfügbarkeit: Vermeidung von Single Points of Failure

Ein häufig übersehener Pain Point bei der Planung ist die unzureichende Berücksichtigung zukünftiger Anforderungen. Planen Sie Ihr Netzwerk mit ausreichenden Reserven für Wachstum und neue Technologien.

2. Site-to-Site VPN-Implementierung

Site-to-Site VPNs verbinden komplette Netzwerke miteinander und ermöglichen den sicheren Datenaustausch zwischen Unternehmensstandorten, Rechenzentren oder Cloud-Umgebungen.

IPsec-VPN-Grundlagen

FortiGate nutzt IPsec (Internet Protocol Security) als Standardprotokoll für Site-to-Site-VPNs:

- Verschlüsselung: AES, 3DES oder ChaCha20 für die Datenverschlüsselung

- Authentifizierung: Pre-shared Keys (PSK) oder Zertifikate

- Integrität: HMAC mit SHA-Algorithmen zur Integritätssicherung

- Tunnelmodus: Verschlüsselung des gesamten IP-Pakets

IPsec-VPNs arbeiten in zwei Phasen:

- Phase 1 (IKE): Authentifizierung und Einrichtung eines sicheren Kanals

- Phase 2 (IPsec): Aufbau des eigentlichen Datentunnels

VPN-Topologien mit FortiGate

FortiGate unterstützt verschiedene VPN-Topologien für unterschiedliche Anforderungen:

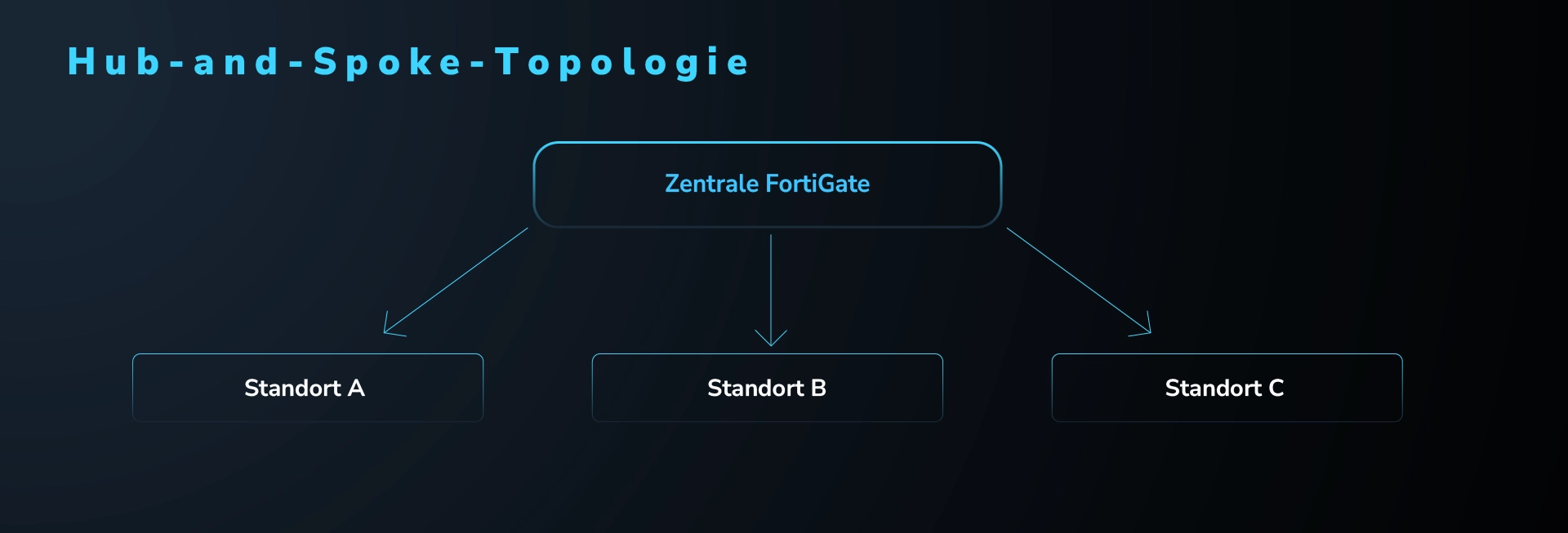

Hub-and-Spoke-Topologie

Alle Zweigstellen verbinden sich mit einer zentralen Firewall:

Vorteile:

- Zentrale Verwaltung und Monitoring

- Einfachere Konfiguration an den Außenstandorten

- Kostengünstigere Implementierung

Nachteile:

- Zentraler Hub als Single Point of Failure

- Höhere Latenz für Kommunikation zwischen Zweigstellen

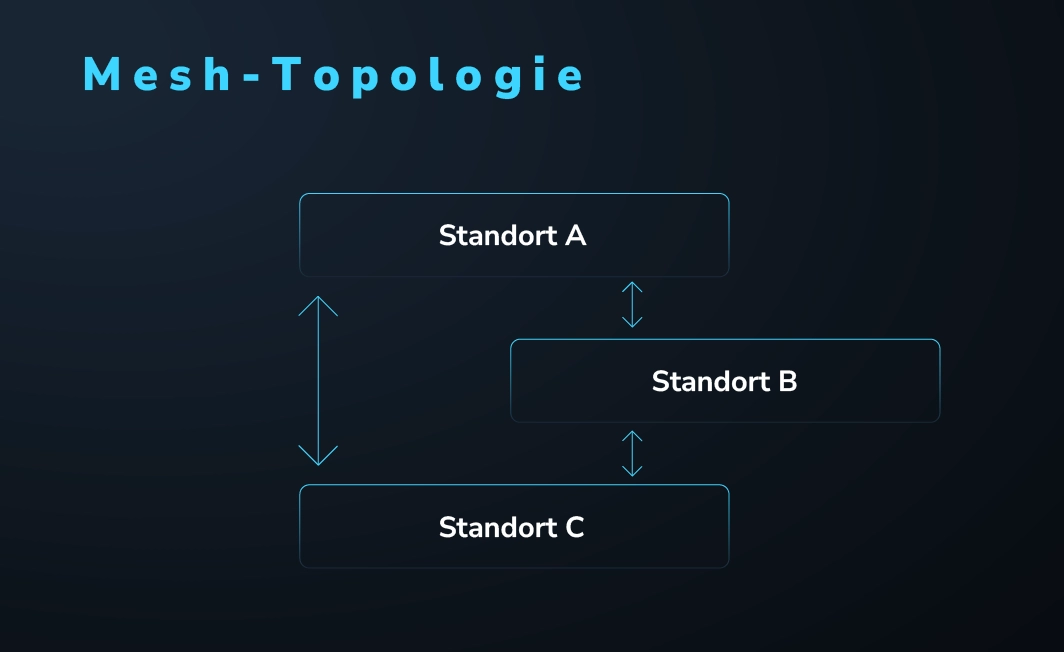

Mesh-Topologie

Jeder Standort ist direkt mit allen anderen verbunden:

Vorteile:

- Direkte Kommunikation mit niedrigster Latenz

- Kein Single Point of Failure

Nachteile:

- Komplexere Konfiguration und Verwaltung

- Höhere Kosten bei vielen Standorten

Ein häufiger Pain Point bei der Auswahl der Topologie ist die Balance zwischen Kosten, Komplexität und Leistung. FortiGate unterstützt beide Topologien und erlaubt auch Hybrid-Ansätze.

Schritt-für-Schritt-Konfiguration eines IPsec-VPNs

Hier ist eine grundlegende Anleitung zur Einrichtung eines Site-to-Site-VPNs zwischen zwei FortiGate-Firewalls:

1. Phase-1-Konfiguration (IKE):

# FortiGate A

config vpn ipsec phase1-interface

edit "VPN-to-Site-B"

set interface "wan1"

set peertype any

set proposal aes256-sha256

set psksecret "YourSecurePreSharedKey"

set remote-gw 203.0.113.2 # Öffentliche IP von FortiGate B

set dhgrp 14

next

end

2. Phase-2-Konfiguration (IPsec):

# FortiGate A

config vpn ipsec phase2-interface

edit "VPN-to-Site-B-Phase2"

set phase1name "VPN-to-Site-B"

set proposal aes256-sha256

set dhgrp 14

set src-subnet 10.1.0.0/24 # Lokales Netzwerk Standort A

set dst-subnet 10.2.0.0/24 # Remotenetzwerk Standort B

next

end

3. Firewall-Regeln für VPN-Traffic:

# Ausgehender Traffic zum Remote-Standort

config firewall policy

edit 0

set name "Local-to-Remote-VPN"

set srcintf "internal"

set dstintf "VPN-to-Site-B"

set srcaddr "Local-Network"

set dstaddr "Remote-Network"

set action accept

set schedule "always"

set service "ALL"

next

end

# Eingehender Traffic vom Remote-Standort

config firewall policy

edit 0

set name "Remote-to-Local-VPN"

set srcintf "VPN-to-Site-B"

set dstintf "internal"

set srcaddr "Remote-Network"

set dstaddr "Local-Network"

set action accept

set schedule "always"

set service "ALL"

next

end

4. Routing-Konfiguration:

# Statische Route zum Remote-Netzwerk über VPN

config router static

edit 0

set dst 10.2.0.0/24

set device "VPN-to-Site-B"

next

end

Für eine detaillierte Schritt-für-Schritt-Anleitung zur FortiGate-Installation und -Grundkonfiguration konsultieren Sie unseren Artikel Installation & Grundkonfiguration einer FortiGate.

Troubleshooting von Site-to-Site-VPNs

Ein häufiger Pain Point bei IPsec-VPNs sind Verbindungsprobleme nach der initialen Konfiguration. Hier einige Diagnose-Befehle für die Fehlersuche:

# VPN-Status überprüfen

diagnose vpn tunnel list

diagnose debug application ike -1

diagnose debug enable

# Konfiguration prüfen

diagnose vpn ike gateway list

Typische Probleme umfassen:

- Nichtübereinstimmende Verschlüsselungseinstellungen zwischen den Endpunkten

- Firewall-Regeln, die VPN-Traffic blockieren

- NAT-Probleme bei den öffentlichen IP-Adressen

- Routing-Probleme für die verschlüsselten Netzwerke

3. SSL-VPN für Remote-Mitarbeiter

Neben Site-to-Site-VPNs bietet FortiGate auch umfangreiche SSL-VPN-Funktionen für den sicheren Fernzugriff einzelner Benutzer.

Vorteile des FortiGate SSL-VPNs

SSL-VPN (Secure Sockets Layer VPN) bietet gegenüber IPsec einige Vorteile für Remote-Zugriff:

- Keine Client-Installation notwendig für Portal-Modus (Web-Zugriff)

- Einfachere Durchdringung von Firewalls und NAT-Geräten

- Granulare Zugriffskontrollen auf Anwendungsebene

- Unterstützung für Multi-Faktor-Authentifizierung

FortiGate bietet zwei SSL-VPN-Modi:

| Modus | Beschreibung | Typischer Einsatz |

|---|---|---|

| Web-Portal-Modus | Browserbasierter Zugriff auf Anwendungen und Ressourcen | Gelegentlicher Zugriff, eingeschränkte Berechtigungen |

| Tunnel-Modus | Vollständiger Netzwerkzugriff über einen Tunnel | Vollzeit-Remote-Arbeit, umfassende Zugriffsanforderungen |

SSL-VPN-Konfiguration

Eine grundlegende SSL-VPN-Konfiguration umfasst folgende Schritte:

1. SSL-VPN-Einstellungen:

config vpn ssl settings

set servercert "Fortinet_Factory" # Oder Ihr eigenes Zertifikat

set tunnel-ip-pools "SSL-VPN-Pool"

set tunnel-ipv6-pools "SSL-VPN-IPv6-Pool"

set source-interface "wan1"

set source-address "all"

set source-address6 "all"

set default-portal "full-access"

set port 10443

end

2. Erstellen Sie den IP-Pool für VPN-Clients:

config firewall address

edit "SSL-VPN-Pool"

set type iprange

set start-ip 10.212.134.200

set end-ip 10.212.134.250

next

end

3. Konfigurieren Sie ein SSL-VPN-Portal:

config vpn ssl web portal

edit "full-access"

set tunnel-mode enable

set ipv6-tunnel-mode enable

set web-mode enable

set authentication-timeout 180

set disclaimer enable

set page-layout vertical

next

end

4. Erstellen Sie eine Firewall-Regel für SSL-VPN-Zugriff:

config firewall policy

edit 0

set name "SSL-VPN-Access"

set srcintf "ssl.root"

set dstintf "internal"

set srcaddr "all"

set dstaddr "internal-network"

set action accept

set schedule "always"

set service "ALL"

set nat enable

next

end

Benutzerauthentifizierung für VPN-Zugriff

Ein zentraler Aspekt von Remote-Access-VPNs ist die sichere Benutzerauthentifizierung. FortiGate bietet mehrere Authentifizierungsmethoden:

- Lokale Benutzerdatenbank in der FortiGate

- Integration mit LDAP/Active Directory

- RADIUS-Authentifizierung

- Zwei-Faktor-Authentifizierung (2FA) mit FortiToken

Ein häufiger Pain Point bei der Implementierung von Remote-Access-VPNs ist die Balance zwischen Sicherheit und Benutzerfreundlichkeit. FortiGate löst dieses Problem durch anpassbare Portale und Multi-Faktor-Authentifizierung.

Konfiguration der Zwei-Faktor-Authentifizierung:

# Für FortiToken Mobile

config user fortitoken

edit "FTM0000000000"

set activation-code "1234-5678-9012"

set activation-expire 0

next

end

# Benutzer mit Token verknüpfen

config user local

edit "vpnuser"

set type password

set passwd "SecurePassword123"

set two-factor fortitoken

set fortitoken "FTM0000000000"

next

end

Clientlose VPN-Lösungen und Web-Portale

Für Szenarien, in denen keine Client-Installation möglich ist, bietet FortiGate clientlose VPN-Lösungen:

- HTML5 RDP- und VNC-Zugriff auf interne Server

- Web-Anwendungsportale für interne Websites

- Dateifreigaben und -uploads über den Browser

Diese Funktionen sind besonders nützlich für:

- Benutzer mit unternehmensfremden Geräten

- Situationen mit eingeschränkten Installationsrechten

- Kurzzeitige Zugriffsanforderungen

4. ADVPN (Auto-Discovery VPN)

Für größere Umgebungen mit vielen Standorten bietet FortiGate die ADVPN-Technologie (Auto-Discovery VPN), die die Vorteile von Hub-and-Spoke und Mesh-Topologien kombiniert.

Funktionsweise und Vorteile von ADVPN

ADVPN beginnt als Hub-and-Spoke-Konfiguration, ermöglicht jedoch:

- Dynamische Erstellung direkter Tunnel zwischen Außenstandorten (Spokes)

- On-Demand-Direktverbindungen basierend auf Datenverkehrsanforderungen

- Reduzierte Latenz für Kommunikation zwischen Zweigstellen

- Entlastung des zentralen Hubs von Transit-Traffic

Diese Technologie adressiert den Pain Point der starren VPN-Topologien, die entweder zu hohe Latenz oder zu hohe Komplexität verursachen können.

ADVPN-Konfiguration

Eine grundlegende ADVPN-Konfiguration beinhaltet:

1. Hub-Konfiguration:

# Phase 1

config vpn ipsec phase1-interface

edit "ADVPN-Hub"

set type dynamic

set interface "wan1"

set ike-version 2

set peertype any

set net-device enable

set proposal aes256-sha256

set dpd on-idle

set psksecret "SecurePreSharedKey"

set dpd-retrycount 3

set dpd-retryinterval 5

set add-route disable

set auto-discovery-sender enable

set tunnel-search nexthop

next

end

# Phase 2

config vpn ipsec phase2-interface

edit "ADVPN-Hub-Phase2"

set phase1name "ADVPN-Hub"

set proposal aes256-sha256

set pfs enable

set dhgrp 14

next

end

2. Spoke-Konfiguration:

# Phase 1

config vpn ipsec phase1-interface

edit "ADVPN-Spoke"

set interface "wan1"

set ike-version 2

set peertype any

set net-device enable

set proposal aes256-sha256

set dpd on-idle

set psksecret "SecurePreSharedKey"

set remote-gw <Hub-Public-IP>

set auto-discovery-receiver enable

set add-route enable

set tunnel-search nexthop

next

end

# Phase 2

config vpn ipsec phase2-interface

edit "ADVPN-Spoke-Phase2"

set phase1name "ADVPN-Spoke"

set proposal aes256-sha256

set pfs enable

set dhgrp 14

next

end

ADVPN arbeitet eng mit dynamischen Routing-Protokollen wie BGP oder OSPF zusammen, um Routen zwischen den Standorten auszutauschen.

5. SD-WAN-Integration mit VPNs

Software-Defined WAN (SD-WAN) ist eine wichtige Ergänzung zu VPN-Verbindungen und bietet intelligentes Traffic-Management über mehrere WAN-Links.

Grundlagen der FortiGate SD-WAN

FortiGate SD-WAN ermöglicht:

- Gleichzeitige Nutzung mehrerer Internetverbindungen

- Intelligentes Routing basierend auf Anwendungsanforderungen

- Load-Balancing zwischen verschiedenen WAN-Links

- Automatisches Failover bei Verbindungsproblemen

- Anwendungsbasierte SLA-Überwachung

Diese Funktionen adressieren den häufigen Pain Point der WAN-Ausfallsicherheit und -Performance, insbesondere für kritische Anwendungen.

Kombination von VPN und SD-WAN

FortiGate kann VPN-Tunnel in die SD-WAN-Konfiguration integrieren:

- VPN-Overlay über mehrere Internetverbindungen

- Redundante VPN-Tunnel für kritische Standorte

- Anwendungsbasiertes Routing über verschiedene VPN-Tunnel

- Performance-SLAs für VPN-Verbindungen

Beispiel einer SD-WAN-Konfiguration mit VPN-Integration:

# SD-WAN-Zone definieren

config system sdwan

set status enable

config zone

edit "virtual-wan-link"

next

end

# SD-WAN-Member definieren (inkl. VPN-Interfaces)

config members

edit 1

set interface "wan1"

set gateway 192.168.1.1

next

edit 2

set interface "wan2"

set gateway 10.0.1.1

next

edit 3

set interface "VPN-to-Site-B"

set gateway 0.0.0.0

next

end

# Gesundheitsüberwachung konfigurieren

config health-check

edit "Office365"

set server "office.com"

set protocol ping

set interval 1000

set failtime 5

set recoverytime 5

set members 1 2 3

next

end

# Anwendungsbasierte Routing-Regeln

config service

edit 1

set name "Office365-Traffic"

set mode priority

set src "all"

set dst "all"

set internet-service enable

set internet-service-app-ctrl 17459 # Office365-ID

set health-check "Office365"

set priority-members 3 1 2

next

end

end

Die Integration von SD-WAN und VPN erfordert eine sorgfältige Planung der Routing-Konfiguration. Für komplexe Szenarien empfehlen wir eine detaillierte Netzwerkanalyse und schrittweise Implementierung.

6. Cloud-Konnektivität mit FortiGate

Die sichere Anbindung von Cloud-Ressourcen ist eine wachsende Anforderung in modernen Netzwerken.

VPN-Verbindungen zu Public Cloud-Anbietern

FortiGate unterstützt VPN-Verbindungen zu allen großen Cloud-Plattformen:

- AWS (Amazon Web Services): Integration mit AWS Transit Gateway oder direkte VPN-Verbindungen

- Microsoft Azure: Verbindungen über Azure VPN Gateway

- Google Cloud Platform: Secure VPN-Verbindungen zu GCP

- Oracle Cloud Infrastructure: IPsec-VPN zu OCI-Netzwerken

Ein häufiger Pain Point bei Cloud-VPNs ist die komplexe Integration unterschiedlicher Netzwerkkonzepte und Terminologien. FortiGate bietet spezifische Leitfäden für die gängigsten Cloud-Provider.

FortiGate VM in Cloud-Umgebungen

Alternativ zu VPN-Verbindungen kann FortiGate auch als virtuelle Appliance (VM) direkt in der Cloud betrieben werden:

- FortiGate-VM in AWS, Azure, GCP oder OCI

- Konsistente Sicherheitsrichtlinien über On-Premises und Cloud

- Zentrale Verwaltung über FortiManager

- Hybrid-Cloud-Szenarien mit einheitlicher Sicherheit

Diese Hybrid-Ansätze lösen den Pain Point der fragmentierten Sicherheit zwischen lokalen und Cloud-basierten Ressourcen.

Beispiel-Konfiguration für AWS-VPN

# FortiGate-Konfiguration für AWS

config vpn ipsec phase1-interface

edit "AWS-VPN"

set interface "wan1"

set ike-version 2

set peertype any

set proposal aes256-sha256

set dpd on-idle

set psksecret "aws-preshared-key"

set remote-gw <AWS-VPN-Gateway-IP>

next

end

config vpn ipsec phase2-interface

edit "AWS-VPN-Phase2"

set phase1name "AWS-VPN"

set proposal aes256-sha256

set pfs enable

set dhgrp 14

set src-subnet 10.1.0.0/16

set dst-subnet 172.16.0.0/16

next

end

Die AWS-seitige Konfiguration würde über die AWS-Konsole oder AWS CLI erfolgen.

7. Zero Trust Network Access (ZTNA)

Als moderne Alternative zu traditionellen VPNs bietet FortiGate auch Zero Trust Network Access (ZTNA) für sicheren Fernzugriff.

ZTNA-Grundkonzept und Vorteile

ZTNA basiert auf dem Prinzip „Vertraue niemandem, verifiziere alles“:

- Anwendungsspezifischer Zugriff statt Netzwerkzugriff

- Kontinuierliche Vertrauensüberprüfung statt einmaliger Authentifizierung

- Identitätsbasierte Zugriffskontrolle

- Geräteüberprüfung und Compliance-Checks

ZTNA adressiert mehrere Pain Points traditioneller VPNs:

- Zu umfangreiche Netzwerkzugriffsrechte

- Mangelnde Kontrolle über Endgeräte

- Fehlende Transparenz über Benutzeraktivitäten

FortiGate ZTNA-Implementierung

Die FortiGate ZTNA-Lösung basiert auf der Integration mit FortiClient und FortiOS:

- Endpunktüberprüfung durch FortiClient EMS

- Identitätsprüfung über FortiAuthenticator oder andere Identitätsquellen

- Anwendungsproxyierung durch FortiGate

- Kontinuierliche Überwachung des Zugriffs

Eine einfache ZTNA-Konfiguration beinhaltet:

# ZTNA-Server konfigurieren

config firewall policy

edit 0

set name "ZTNA-Internal-Web"

set srcintf "any"

set dstintf "internal"

set srcaddr "all"

set dstaddr "internal-web-server"

set action accept

set schedule "always"

set service "HTTP" "HTTPS"

set ztna-status enable

set ztna-ems-tag "corporate-devices"

next

end

ZTNA bietet eine moderne Alternative zu traditionellen VPNs, erfordert jedoch ein umfassenderes Ökosystem aus FortiClient, FortiAuthenticator und gegebenenfalls FortiManager. Eine detaillierte Planung ist entscheidend für eine erfolgreiche Implementierung.

8. Best Practices für VPN und Netzwerkintegration

Basierend auf unserer Erfahrung mit zahlreichen FortiGate-Implementierungen empfehlen wir folgende Best Practices:

Sicherheit und Leistungsoptimierung

- Verwenden Sie starke Verschlüsselungsalgorithmen: AES-256 und SHA-256 oder höher

- Implementieren Sie Perfect Forward Secrecy (PFS): Für zusätzlichen Schutz

- Nutzen Sie Hardware-Beschleunigung: CPUs/NPUs für IPsec-Offloading bei größeren FortiGate-Modellen

- Konfigurieren Sie Dead Peer Detection (DPD): Für schnellere Erkennung ausgefallener Verbindungen

- Verwenden Sie zwei symmetrische Firewall-Regeln für jede VPN-Verbindung

Hochverfügbarkeit und Redundanz

- Implementieren Sie FortiGate-HA-Cluster: Um Single Points of Failure zu vermeiden

- Nutzen Sie redundante WAN-Verbindungen mit SD-WAN

- Konfigurieren Sie Backup-VPN-Tunnel über alternative Pfade

- Überwachen Sie VPN-Verbindungen aktiv mit automatischen Alerts

Dokumentation und Wartung

- Dokumentieren Sie alle VPN-Konfigurationen gründlich

- Führen Sie regelmäßige Audits von VPN-Verbindungen durch

- Testen Sie Failover-Szenarien in kontrollierten Wartungsfenstern

- Aktualisieren Sie Firmware regelmäßig, aber planen Sie Updates sorgfältig

Ein häufiger Pain Point ist die mangelnde Dokumentation und Testing von VPN-Konfigurationen, was bei Problemen zu verlängerten Ausfallzeiten führen kann.

9. Troubleshooting von VPN-Verbindungen

Die Fehlerbehebung bei VPN-Verbindungen kann komplex sein. Hier sind einige grundlegende Diagnosemethoden:

Allgemeine Diagnose-Befehle

Hier sind einige nützliche Befehle zur Diagnose von VPN-Problemen:

# IPsec-VPN-Status überprüfen

diagnose vpn tunnel list

diagnose vpn ike gateway list

# SSL-VPN-Status überprüfen

diagnose vpn ssl list

# Detaillierte Debug-Informationen aktivieren

diagnose debug application ike -1

diagnose debug enable

Häufige VPN-Probleme und Lösungen

| Problem | Mögliche Ursachen | Lösungsansätze |

|---|---|---|

| Kein Traffic über etablierte VPN-Verbindung | Fehlende Firewall-Regeln, Routing-Probleme | Überprüfen der Firewall-Policies, Kontrolle der Routingtabellen auf beiden Seiten |

| Langsame VPN-Performance | Mangelnde Hardwareressourcen, fehlende Beschleunigung, ineffiziente Verschlüsselung | Hardware-Offloading aktivieren, günstigere Verschlüsselungsalgorithmen wählen, MTU-Anpassung |

| SSL-VPN Anmeldungsprobleme | Zertifikatsfehler, Authentifizierungsprobleme | Überprüfen der Zertifikate, Testen der Authentifizierungsserver |

Packet Capture für VPN-Debugging

In komplexeren Fällen kann eine Paketanalyse hilfreich sein:

# Paket-Capture für VPN-Traffic

diagnose sniffer packet any "host <Remote-VPN-IP>" 4 0 a

Bei der Analyse des Paket-Captures achten Sie auf:

- IKE-Austausch (UDP 500)

- NAT-T-Verkehr (UDP 4500)

- ESP-Pakete (IP-Protokoll 50)

Ein häufiger Pain Point ist die komplexe Fehlersuche bei VPN-Problemen, besonders wenn mehrere Parteien oder Firewalls unterschiedlicher Hersteller beteiligt sind. Detaillierte Logs und systematische Fehlersuche sind hier essentiell.

10. Zukunftstrends: SASE und Cloud-VPN

Die Netzwerkintegration entwickelt sich kontinuierlich weiter. Aktuelle Trends, die FortiGate unterstützt, umfassen:

Secure Access Service Edge (SASE)

SASE kombiniert Netzwerk- und Sicherheitsfunktionen in einer Cloud-basierten Architektur:

- Cloud-basierte Sicherheit statt On-Premises-Lösungen

- Identitätsbasierter Zugriff unabhängig vom Standort

- Vereinfachte Architektur für verteilte Unternehmen

FortiGate bildet einen wichtigen Baustein in der SASE-Architektur von Fortinet, besonders in Kombination mit Fortinet CASB und FortiSOAR.

Cloud-VPN und Flexible Connectivity

Die Zukunft der Netzwerkintegration beinhaltet:

- Dynamische VPN-Architekturen mit automatisierter Bereitstellung

- API-basiertes Management von VPN-Verbindungen

- Multi-Cloud-Konnektivität mit einheitlichem Management

- 5G-Integration für mobile und Remote-Standorte

Diese Trends adressieren den Pain Point der zunehmenden Komplexität und Dynamik moderner Unternehmensinfrastrukturen.

Fazit: Netzwerkintegration mit FortiGate

FortiGate-Firewalls bieten umfassende Lösungen für die sichere Vernetzung verteilter Unternehmensstandorte und die Integration von Cloud-Ressourcen. Durch die Kombination aus leistungsfähigen VPN-Technologien, SD-WAN-Funktionen und modernen Zero-Trust-Ansätzen können Unternehmen eine flexible, sichere und leistungsfähige Netzwerkinfrastruktur aufbauen.

Die größte Stärke von FortiGate liegt in der Integration verschiedener Netzwerkfunktionen in einer einheitlichen Plattform, was Komplexität reduziert und die Verwaltung vereinfacht. Durch die konsequente Weiterentwicklung der Technologie bietet Fortinet zudem zukunftssichere Lösungen, die mit den Anforderungen wachsender und sich wandelnder Unternehmen Schritt halten.

Für eine erfolgreiche Implementierung empfehlen wir:

- Sorgfältige Planung der Netzwerktopologie und VPN-Architektur

- Berücksichtigung von Redundanz und Performance-Anforderungen

- Regelmäßige Überprüfung und Optimierung der Konfiguration

- Umfassende Dokumentation aller Netzwerkverbindungen

Mit diesem Ansatz können Sie die Vorteile der FortiGate-Netzwerkintegration voll ausschöpfen und ein sicheres, zuverlässiges und leistungsfähiges Netzwerk aufbauen.

Weitere Informationen zu FortiGate-Funktionen finden Sie in unserem Artikel FortiGate im Überblick: Funktionen & Vorteile oder bei Fragen zu Best Practices für Firewall-Regelwerke in Best Practices für Firewall-Regeln & Policy-Management.

Häufig gestellte Fragen

Für kleine Unternehmen mit mehreren Standorten empfehlen wir eine einfache Hub-and-Spoke-IPsec-VPN-Topologie mit dem Hauptsitz als Hub. Dies bietet eine gute Balance aus Sicherheit, einfacher Konfiguration und Kosten. Bei mehr als 5-7 Standorten sollten Sie ADVPN in Betracht ziehen, um die direkte Kommunikation zwischen Zweigstellen zu ermöglichen.

Für maximale VPN-Sicherheit empfehlen wir: Verwendung von IKEv2 mit starker Verschlüsselung (AES-256, SHA-256), Implementierung von Perfect Forward Secrecy, regelmäßige Rotation von Pre-shared Keys oder idealerweise Umstellung auf zertifikatsbasierte Authentifizierung, Aktivierung von Multi-Faktor-Authentifizierung für Remote-Access-VPNs und regelmäßige Überprüfung der VPN-Logs auf ungewöhnliche Aktivitäten.

Die Performance-Einbußen hängen stark vom FortiGate-Modell ab. Einstiegsmodelle können eine Reduzierung des Durchsatzes um 40-60% bei aktivierter IPsec-Verschlüsselung aufweisen, während Enterprise-Modelle mit dedizierten Sicherheitsprozessoren (SPUs) oft nur minimale Einbußen von 10-20% zeigen. Bei der Dimensionierung sollten Sie immer die VPN-Durchsatzwerte im Datenblatt berücksichtigen, nicht die Firewall-Durchsatzwerte.

Für die Integration von Cloud-Services empfehlen wir einen hybriden Ansatz: Für kritische und häufig genutzte Cloud-Dienste sollten dedizierte IPsec-VPNs oder SD-WAN-Verbindungen eingerichtet werden. Für weniger kritische Dienste kann ein zentrales Internet-Breakout mit SSL-Inspektion genutzt werden. Bei umfangreicheren Cloud-Deployments sollten Sie die Implementierung von FortiGate-VM-Instanzen in Ihrer Cloud-Umgebung in Betracht ziehen, um eine konsistente Sicherheitsarchitektur zu gewährleisten.

Der Hauptunterschied liegt im Zugriffsmodell: Während VPN Zugriff auf ein ganzes Netzwerk gewährt (mit anschließender Segmentierung durch Firewall-Regeln), ermöglicht ZTNA nur den Zugriff auf spezifische Anwendungen. ZTNA bietet kontinuierliche Vertrauensvalidierung und Gerätezustandsprüfung, während VPN typischerweise nur eine initiale Authentifizierung erfordert. ZTNA ist somit granularer, sicherer und besser für Cloud- und hybride Umgebungen geeignet, erfordert jedoch eine umfassendere Client- und Infrastrukturunterstützung.

Dieser Artikel ist Teil unserer umfassenden Serie zu Firewalls und FortiGate-Lösungen. Entdecken Sie weitere Fachbeiträge zu spezifischen Themen in unserem Blog.